Phishing może przyjąć formę wiadomości SMS, wiadomości email, konwersacji, posta na forach społecznościowych i wielu innych. Zawsze łączy je jedno – link przekierowujący ofiarę na fałszywą stronę, łudząco przypominającą oryginalne strony znanych firm. Wiadomości phishingowe wydają się pochodzić od legalnych źródeł, takich jak agencje rządowe, banki, firmy kurierskie i wiele innych.

Działaniami, do których ma skłaniać wiadomość phishingowa są często:

- podanie danych logowania do banku na spreparowanej stronie WWW,

- podanie danych karty płatniczej / kredytowej,

- wpisanie loginu i hasła logowania do skrzynki pocztowej czy innego serwisu internetowego po kliknięciu w link z wiadomości,

- podanie danych osobowych (np. PESEL, nazwisko panieńskie matki, data urodzenia, miejsce urodzenia, numer dowodu) potrzebnych do uzyskania dostępu do niektórych kont lub np. zaciągnięcia kredytu,

- pobranie pliku ze złośliwym oprogramowaniem (np. faktury, wezwania do zapłaty, pisma od kancelarii prawnej),

- instalacja złośliwego oprogramowania (np. ransomware, trojana, wirusa).

6 najczęstszych metod

Poniżej przedstawiamy najpopularniejsze kampanie phishingowe prowadzone w Polsce, które pokazują sześć różnych metod stosowanych przez cyberprzestępców w naszym kraju.

Fałszywa strona wykorzystująca wizerunek znanej firmy kurierskiej

Od wielu miesięcy możemy się spotkać z najnowszą odsłoną “oszustwa na InPost”. Ofiara otrzymywała SMS o zatrzymaniu paczki z tytułu niedopłaty niewielkiej kwoty. Proszono o kliknięcie w link i podanie danych płatności, aby odblokować przesyłkę. Oszuści zmienili również kanał “powiadomień” na drogę emailową. Pierwszym sygnałem ostrzegawczym powinna być treść emaila zawierająca mnóstwo błędów w pisowni. Wiadomość ta brzmiała:

„Drogi Kliencie, Informujemy, źe przesyłka 2938 **** 7463 opuściła nasze magazyny, ale nie mozna jej dostarczyć w przewidywanym terminie z powod nieprawidłowego adresu dostany. Preewidywana data dostawy : 20.01.2022 / 11:30 — 15:00. Aby otrzymać ja w przewidywanym terminie, prosimy o podanie prawidłowego adresu i wniesienie nowej opłaty za dostawę (1,59 zł)

WYPEŁNIJ MÓJ KOMPLETNY ADRES DOSTAWY”

Wiadomości te miały na celu wyłudzanie danych logowania do konta bankowego, aby finalnie wyczyścić konta ofiar.

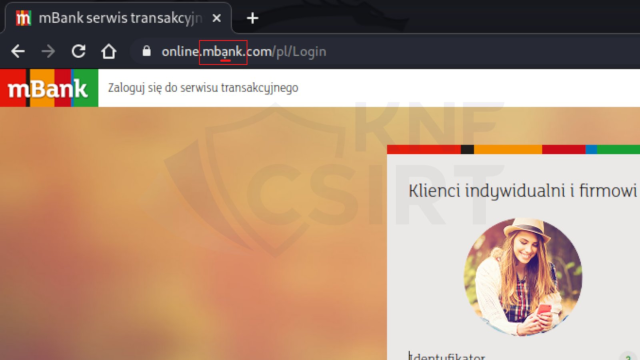

Podszywanie się pod stronę mBanku

Pod koniec 2021 roku CSIRT KNF ostrzegało o oszustwie dokonanym. Oszuści postawili stronę niemal identyczną jak oryginalna strona mBanku pod inną wykupioną domeną. Adres URL do fałszywej strony również łudząco przypominał ten prawdziwy, za wyjątkiem malutkiej kropeczki znajdującej się pod literą “a” oraz końcówki “.com”. Na załączonym zdjęciu widzimy również kłódkę, co świadczy o poprawności certyfikatu HTTPS. Strona ta ma za zadanie wyłudzenie od klientów mBanku danych logowania do konta, a co za tym idzie – kradzież pieniędzy.

Przejmowanie kont na social mediach

W mediach społecznościowych istnieje kilka technik phishingowych. We wszystkich przypadkach post zawierał hiperłącze przekierowujące do fałszywej strony wyłudzającej dane lub zawierające złośliwe oprogramowanie.

Jeden ze sposobów polegał na udostępnianiu w grupach tematycznych ogłoszeń z interesującym tytułem, w które ludzie chętnie klikali. Najczęściej celem były grupy sprzedażowe lub lokalne, ponieważ zazwyczaj były one publiczne i zawierały dużą liczbę członków. Ogłoszenie takie składało się z krótkiego, chwytliwego opisu, najczęściej wzbudzającego silne emocje. Często pojawiają się też znane nam wszystkim nazwy domen, dzięki którym chętniej klikamy w “artykuł”. Drugim sposobem było dopasowanie treści i tytułu ogłoszenia do tematyki grupy. Najczęściej posty takie dotyczyły porwań, zaginięć, morderstw lub obecnych tematów z kraju, tj.informacje o komplikacjach po szczepieniach, zmiany w dotacjach itp. Przykładowo: w grupie “Mieszkańcy Łowicz” udostępniono post brzmiący “Łowicz: 3 – latek zaginął. Rodzice błagają o pomoc”. Przejmowane były również prywatne konta użytkowników, z których wysyłane za pomocą prywatnych wiadomości były prośby o zagłosowanie w konkursie lub brzmiące “Czy to ty jesteś na tym filmiku?” z dodanym linkiem.

Fałszywe bramki płatności

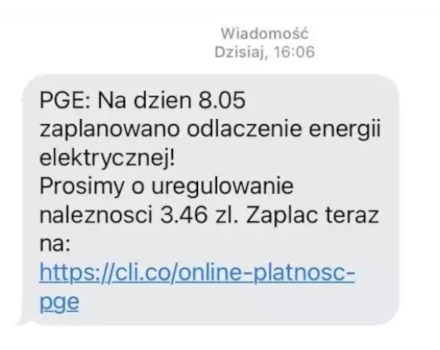

Jest to jeden z częstszych ataków phishingowych z jakimi zmagamy się na co dzień. Oszuści wysyłają SMS informujący o niedopłacie za usługę. Wiadomość ta zawiera informację o kwocie, fałszywą bramkę płatności oraz ponaglenie.

Poniżej przykład takiej wiadomości z wykorzystaniem wizerunku PGE. Warto przyjrzeć się linkowi, który w pierwszej chwili powinien zaalarmować o fałszywości wiadomości.

Wyłudzanie pieniędzy od sprzedawców na portalach ogłoszeniowych

W obecnych czasach bardzo popularne jest wystawianie przedmiotów na sprzedaż za pomocą portali ogłoszeniowych typu OLX. W tym wypadku oszuści również znaleźli sposób na wyłudzanie danych. Phisherzy nawiązują kontakt z osobą sprzedającą jako potencjalny klient kupna. Sprzedawca dostawał link do fałszywej strony, na której znajdowała się informacja o zakupie sprzedawanego przedmiotu oraz przycisk do pobrania przelanych pieniędzy. W rzeczywistości było to przekierowanie do strony wyłudzające dane karty kredytowej.

Oszustwo to rozwinęło się również na platformach Vinted, Blablacar oraz Booking. We wszystkich przypadkach oszustwo ma ten sam schemat: informacja o skorzystaniu lub zainteresowaniu ogłoszeniem oraz zachęcenie do wejścia w link w celu odebrania pieniędzy.

Aplikacja do pobrania

Wcześniej pisaliśmy o wyłudzaniu na InPost za pomocą fałszywego linku do płatności. Tym razem również oszuści posługiwali się nazwą i logotypem tej firmy rozsyłając fałszywe SMSy z linkiem do ściągnięcia rzekomej aplikacji InPost. Niestety po kliknięciu w link nasze urządzenie zostało zainfekowane szkodliwym oprogramowaniem. Na szczęście z końcem 2020 roku oszustwo na aplikacje nie zostało ponownie zarejestrowane, co niestety nie świadczy o tym, że oszuści już nigdy z niego nie skorzystają.

źródło: Niebezpiecznik.pl

W podobny sposób oszuści wykorzystali aplikację mObywatel wysyłając wiadomość SMS z linkiem do pobrania fałszywej aplikacji bądź odebrania “nagrody”:

Jak rozpoznać phishing?

Należy pamiętać, że to są tylko przykłady kampanii phishingowych. Mają one jednak taki sam schemat, czyli udostępnienie linka przekierowującego na fałszywe strony zawierające nazwy i logotypy znanych firm. Oszuści prowadzą akcje phishingowe w każdym sektorze gospodarki i na bieżąco wymyślają nowe sposoby na wyłudzanie danych. Aby rozpoznać phishing zwróć uwagę kilka poniższych cech charakterystycznych:

- wiadomości często są pełne błędów językowych, gramatycznych i nie są pisane poprawną polszczyzną,

- zazwyczaj wiadomości zmuszają do pilnego i szybkiego działania i grożą nieprzyjemnymi konsekwencjami (konto zablokowane, weryfikacja, usunięty fanpage, wyłącznie prądu itd.),

- mogą zawierać dziwny numer, adres lub nazwę nadawcy (adres nadawcy e-maila, nazwa nadawcy SMS-a, nazwa konta na serwisie społecznościowym czy komunikatorze),

- zawierają link, który nie jest w domenie firmy czy instytucji (np. allego-platnosci24[.]pl zamiast allegro.pl),

- zawierają załączniki w niestandardowym formacie jak na to, co powinno tam być (np. .zip, ,.xls, .xlsx, .rar, .iso czy .doc zamiast zwykłej faktury w PDF).

Jak się bronić?

Poniżej kilka porad, które pomogą Ci obronić się przed atakiem phishingowym:

- zawsze weryfikuj nadawcę,

- nie klikaj w linki niespodziewanych wiadomości,

- zwracaj uwagę na sformułowania; “konto zostało zablokowane”, “profil wymaga weryfikacji”, “ze względów bezpieczeństwa ustaw nowe hasło”, “dopłać aby odblokować”,

- zwracaj uwagę na błędy w adresie URL, czy poszczególne litery nie zostały zamienione na inne podobne,

- weryfikuj informacje podane w wiadomości,

- nie pobieraj załączników do emaili, których się nie spodziewasz,

- gdy dostaniesz wiadomość i rozpoznasz phishing zgłoś incydent na stronach do tego przeznaczonych (np. https://incydent.cert.pl/ prowadzona przez CERT Polska).

Piotr Dębiec, Venture Partner w Cyber Quant